In meinem letzten Beitrag habe ich ja die Hardware welche zur Virtualisierung eingesetzt wird kurz vorgestellt. Das darauf laufende Proxmox kann ja auch Container virtualisieren. Ein gänzlich neues Themengebiet für mich. Erste kurze und schnelle Ergebnise wollten sich leider nicht einstellen. Der Versuch den heruntergeladenen Container (Turnkey-Nextcloud) scheiterte bereits beim Einschalten mit:

extracting archive '/mnt/ssd2/template/cache/debian-9-turnkey-nextcloud_15.2-1_amd64.tar.gz' tar: ./var/spool/postfix/dev/urandom: Cannot mknod: Operation not permitted tar: ./var/spool/postfix/dev/random: Cannot mknod: Operation not permitted Total bytes read: 1378150400 (1.3GiB, 158MiB/s) tar: Exiting with failure status due to previous errors TASK ERROR: unable to create CT 1200 - command 'lxc-usernsexec -m u:0:100000:65536 -m g:0:100000:65536 -- tar xpf - -z --totals --one-file-system -p --sparse --numeric-owner --acls --xattrs '--xattrs-include=user.*' '--xattrs-include=security.capability' '--warning=no-file-ignored' '--warning=no-xattr-write' -C /var/lib/lxc/1200/rootfs --skip-old-files --anchored --exclude './dev/*'' failed: exit code 2</

Das Häckchen bei der Checkbox beim erstellen des Containers “Unprivilegierter Container” muß rausgenommen werden. Damit ließ sich der Container auch starten. Der Container bringt Webmin als auch Adminer bereits mit. Auf dem Container muß man sich anschließend als “root” anmelden. Hier wird die weitere Einrichtung durchgeführt, wie z. B. setzen der Passwörter für Webmin und Adminer und die Domäne unter welcher der Container erreichbar ist. Im Prinzip ist man danach auch schon fertig. Nicht so bei mir….

Der Container soll ja unter einer sub.domain.de mit einem Zertifikat von Let’s Encrypt erreichbar sein. Ein wenig tricky, da hier mittlerweile sämtlicher Traffic über eine Sophos UTM läuft.

Der logische Aufbau ist

WAN -> Domain -> DynDNS -> Router -> Sophos -> DMZ

Einige Zeit und Wutausbrüche später hab ich das doch noch erreicht.

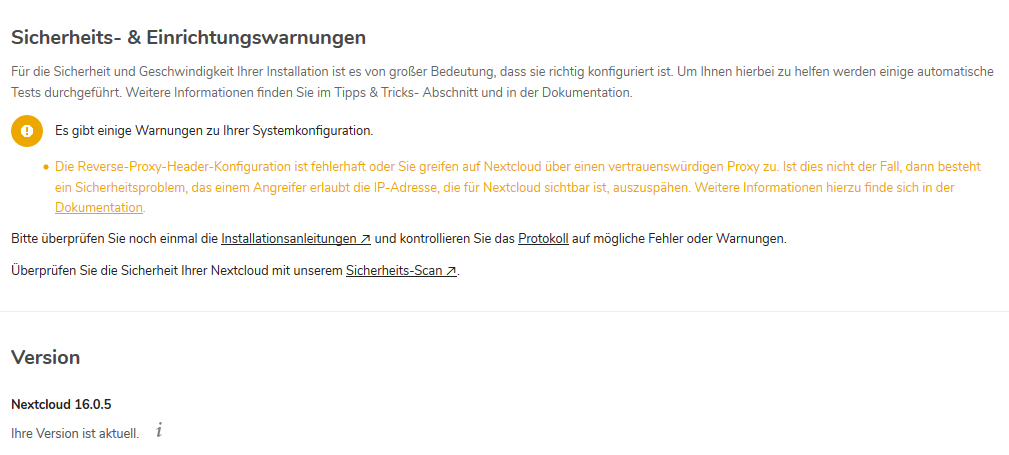

In der Sophos ist ein “Virtueller Webserver”, sowie ein “Echter Webserver” angelegt worden. In dem “Virtuellen Webserver” wird die Subdomain angegeben, in dem “Echten” der Host mit IP. Sophos hat auch für die Subdomain ein Zertifikat von Let’s Encrypt bezogen. Im Gegensatz zu einer VM mit Debian wo Nextloud installiert wurde, gibt es bei dem Aufruf der Subdomain des Containers nur eine Einrichtungswarnung – sehr positiv.

Da ich meiner Sophos welche auch Proxy spielt traue, nehme ich die als “Vertrauenswürdig” in die config.php von Nextcloud auf.

Da ich meiner Sophos welche auch Proxy spielt traue, nehme ich die als “Vertrauenswürdig” in die config.php von Nextcloud auf.

'trusted_proxies' => array (0 => '10.1.1.1',), 'forwarded_for_headers' => array (0 => 'HTTP_X_FORWARDED_FOR',),

Zum Schluß den Webserver neu starten, und sich an einem Container erfreuen.

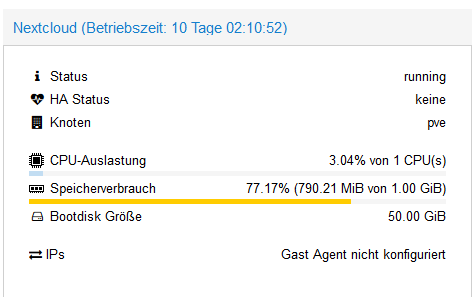

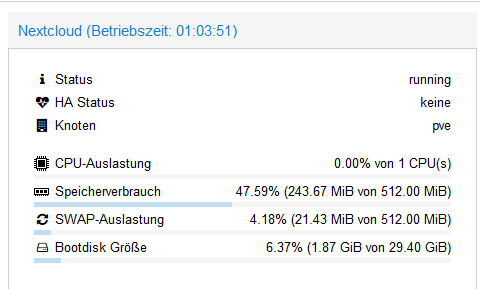

Zum Vergleich: Eine DebianVM mit Nextloud verbraucht von 1GB RAM im Mittel rund 75%. Der Container beansprucht von zugewiesenen 512MB rund 50%.

Pingback: Nextcloud 17.0.2 | Mein kleiner Blog

It is quite interesting blog post worth of reading. I really thankful for giving an opportunity to read an informative article like this! I really appreciate this post thank you for sharing these type of posts.

Thanks

DedicatedHosting4u.com

Guter und informierender Blog. Ich nutze bei mir nextfiles.de als Cloud-Dienst das auf Nextcloud basiert. Da der Preis einfach sehr günstig ist und alle wichtigen Funktionen hat.