An dieser Stelle ein kurzes Video über ein atemberaubendes und beeindruckendes Naturschauspiel der besonderen und keinesfalls alltäglichen Art. Die Charakteristika der Flugeigenschaften im Kontext zu dem Schwarmverhalten sind einzigartig in Anmut und Eleganz.

Ich nutze ja meine Synology DS415+ auch zur Synchronisierung meiner Kontakte. Dies geschieht mit dem eigenständigen Paket CardDAV und über benutzerdefinierte Ports. Ich hatte hierfür den Port 2030 auserkoren.

Die Synchronisation der Kontakte über Tablet, Handy als auch Thunderbird erfolgte immer völlig problemlos und ohne Komplikationen. Eigentlich ein idealer Zustand an dem es nichts zu Verbessern gäbe…

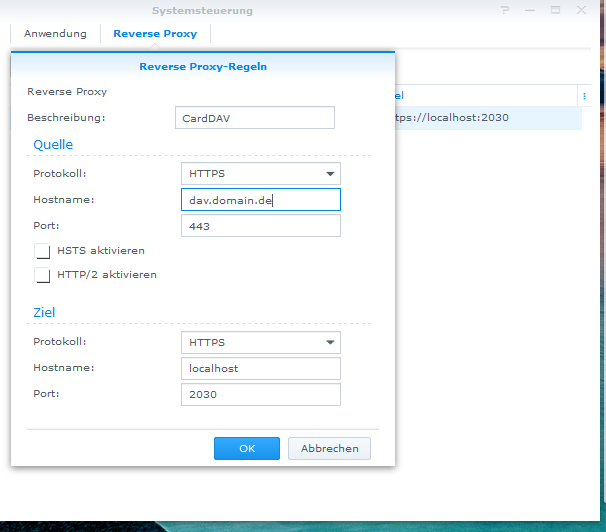

aber natürlich….nach ein paar Monaten hat es mich doch gewurmt warum hierfür ein extra Port geöffnet werden muß. Port 443 für SSL/TLS ist ja sowieso schon für die Homepage im Router geöffnet. Da liegt es doch nahe auf diesen zu setzen. An dieser Stelle kommt der relativ neue Reverse Proxy von Synology zum Einsatz. Er erlaubt eingehende Anfragen auf einem bestimmten Port an ein anderes Gerät oder interne Ports weiterzuleiten. Hierfür wird im oberen Bereiches des Bildes (Quelle) eine Subdomain in Form von beispielsweise “dav.domain.de” erstellt, und unten (Ziel) muß definiert werden was damit passieren soll.

In meinem Falle werden also Anfragen an die Subdomain “dav.domain.de auf Port 443 nach “localhost” an Port 2030 weitergeleitet. Der Eintrag mit welchem die Clients dann gefüttert werden, lautet:

“https://dav.domain.de/addressbooks/users/username/addressbook/“, wobei ihr “username” durch euren User auf der NAS ergänzen ersetzen müsst. Mit diesen und weiteren Maßnahmen wie z. B. auch vHost über Port 443, Kalender auf Port 443 und so weiter habe ich den ausufernden Port-Zoo auf ein mir verträgliches Maß reduzieren können. Ganz mit fremden Loorbeeren will ich mich aber auch nicht schmücken – ein Bekannter aus dem Forum von Synology hat mir hierbei die nötige Unterstützung gegeben. An dieser Stelle nochmal ein herzliches Dankeschön.

Am 22.05.2017 veröffentlichte Nextcloud seinen Fork in Version 12.

Am 22.05.2017 veröffentlichte Nextcloud seinen Fork in Version 12.

Mit Nextcloud GS (Global Scale) wurde eine neue Architektur eingeführt, um auch für Hunderte Millionen Nutzer weltweit zur Verfügung zu stehen. Umgesetzt wird Nextcloud GS durch eine neue Architektur des Servers, der nicht mehr auf eine zentrale Instanz angewiesen ist, sondern künftig auf mehreren Knoten laufen kann, die physisch voneinander unabhängig sein können. Die Software kann auf auf verschiedenen Nodes laufen, so dass auf zentrale Datenbanken-, Speicher- und Cache-Lösungen verzichtet werden kann. Ein Feature welches sich überwiegend an große Firmen oder ganze Hochschulnetze richtet.

Zusätzlich enthält die aktuelle Version 12 vor allem Funktionen, die die Kollaboration der Nutzer einer Nextcloud-Instanz deutlich verbessern sollen. Dazu gehören etwa Push-Benachrichtigungen, die Möglichkeit zur Übertragung des Bildschirms über die Videochat-App Spreed oder auch eine bessere Nutzer- und Gruppenverwaltung. Außerdem finden sich in Nextcloud 12 einige Neuerungen fürs Verwalten der Cloud-Software. Mit den neuen Apps lassen sich zum Beispiel Verzeichnisse für alle Gruppen auf einem Server freigeben, zum Nachvollziehen von Problemen Konten von Anwendern übernehmen oder Backups anfertigen.

Weitere Verbesserungen gab es im Bereich des Nutzeraustauschs untereinander. Oben rechts in der Menüleiste gibt es ein neues Icon, das eine Übersicht der Nutzer bietet, die in der Installation beheimatet sind. Sie enthält außerdem die direkten Kontaktdaten eines Users, beispielsweise die Mail-Adresse oder die Möglichkeit, einen Chat zu beginnen. Ebenfalls neu ist die App Circles. Die erlaubt Nutzern das Anlegen von Interessengruppen, die dann von anderen Apps verwendet werden können. So lassen sich nicht nur Daten in den öffentlichen, privaten oder versteckten Gruppen teilen, möglich ist auch das Teilen von öffentlichen Links auf Twitter, Facebook, Google+, Diaspora und anderen sozialen Netzen über die Circles-API. Außerdem ist jetzt die Guest-App integriert, mit der sich temporäre Nutzer einen Account anlegen können.

Ausführliche Informationen über das diesmal recht umfangreiche Update gibt es direkt von Nextcloud unter https://nextcloud.com/blog/welcome-to-nextcloud-12/.

Ich selbst werde mir die Installation die nächsten Tag auf meiner DS415+ vornehmen…

Heute habe ich mir mal das Paket “Docker” auf meiner Synology etwas genauer angesehen.

Dieses Paket setzt einen Intel-Prozessor voraus und ist nur für ausgewählte Modelle erhältlich.

Eine Übersicht über die unterstützen Geräte finden sich hier.

Docker ist eine relativ schlanke Virtualisierungsanwendung. In der Standardkonfiguration ist eine Lizenz für vDSM enthalten. Weitere Lizenzen sind kostenpflichtig und können über divererse Anbieter bezogen werden. Übrige Container wie z.B. ownCloud, Nextcloud, WordPress, Apache usw unterliegen keiner Lizenzierung und können mehrfach betrieben werden. Unter anderem kann mit dem Paket auch ein vDSM (virtuell Disk Station Manager) DockerDSM erstellt werden. Damit wäre es zum Beispiel möglich den Mail,- Webserver der Synology auf eben diesen Docker auszulagern. Somit ist eine Trennung der Dienste möglich. Ob jetzt das System anfälliger (weil mehr Code) oder etwas sicherer (Trennung) wird, vermag ich als Laie und oberflächlich betrachtet nicht zu sagen. Ich denke es ist aber auch eine Glaubensfrage. Ich für meinen Teil bemesse die Trennung der Dienste als ausschlaggebendes Argument um mir das mal zu installieren.

Bei der Erstellung eines Containers für vDSM ist zu beachten, daß dieses nur auf einem Volumen mit dem Dateisystem BTRFS funktioniert. Auf meiner DS415+ läuft Volumen1 mit ext4 und Volumen2 mit BTRFS. Somit kann ich in meinem Setup also nur Volumen2 angeben. Vor der Erstellungen werden auch Dinge wie z. B. die IP, Ressourcenbeschränkung, Quota und dergleichen abgefragt. Auch kann man hier wählen mit welcher CPU-Priorität der Container laufen soll. Zum Schluß bekommt man noch eine Übersicht welche Einstellungen man vergeben hat.

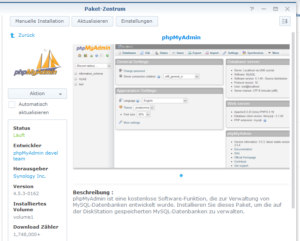

Jeder der auf einem Hoster oder einer NAS MariaDB/MySQL installiert hat, ist mit Sicherheit auch schon über phpMyAdmin gestolpert. Es ermöglicht das anlegen, edititieren oder löschen von Datenbanken über eine grafische Oberfläche (GUI).

Nun wird das Programm auf meiner Synology DS415+ per default in den Ordner /web installiert, welcher auch die Dateien beinhaltet, welche die Web Station (Webserver) ausliefert. Somit ist phpMyAdmin unter domain.de/phpMyAdmin (bzw. DynDNS/phpMyAdmin) zugänglich. Ein für mich unbefriedigender Zustand. Obwohl phpMyAdmin mit einem Passwortschutz versehen ist, muß man es nicht unbedingt öffentlich zugänglich machen. Ich sehe in meinem Anwendungsfall keinen Grund warum ich von unterwegs auf meine Datenbanken zugreifen sollte oder gar muß.

Nun wird das Programm auf meiner Synology DS415+ per default in den Ordner /web installiert, welcher auch die Dateien beinhaltet, welche die Web Station (Webserver) ausliefert. Somit ist phpMyAdmin unter domain.de/phpMyAdmin (bzw. DynDNS/phpMyAdmin) zugänglich. Ein für mich unbefriedigender Zustand. Obwohl phpMyAdmin mit einem Passwortschutz versehen ist, muß man es nicht unbedingt öffentlich zugänglich machen. Ich sehe in meinem Anwendungsfall keinen Grund warum ich von unterwegs auf meine Datenbanken zugreifen sollte oder gar muß.

Der Zugriff auf Webseiten, einzelne Ordner oder Dateien ließ sich mit Apache2 als Webserver relativ leicht mit einer .htaccess eingrenzen, bzw. auch sperren..

Da phpMyAdmin aber nicht über den Apache2 sondern mit nginx ausgeliefert wird greifen hier keine Regeln welche über eine .htaccess festgelegt worden sind.

phpMyAdmin erstellt während der Installation aber eine Konfigurationsdatei, in welcher wir den Zugriff ebenfalls einschränken können. Die Datei findet sich unter /var/packages/phpMyAdmin/target/synology_added, und heißt www.phpMyAdmin.enable.conf. In meinem Setup wird der Zugriff auf phpMyAdmin generell verboten, mit zwei Ausnahmen für lokale Netze.

location ~ ^/phpMyAdmin/(.*)/\. {

deny all;

}

location ~* ^/phpMyAdmin/(.*)\.(jpg|jpeg|png|gif|css|js|ico)$ {

allow 192.168.178.0/24;

allow 192.168.179.0/24;

deny all;

root /var/services/web/;

expires max;

log_not_found off;

}

location ~ ^/phpMyAdmin/(.*)\.php$ {

allow 192.168.178.0/24;

allow 192.168.179.0/24;

deny all;

root /var/services/web/;

include fastcgi.conf;

fastcgi_pass unix:/run/php-fpm/php56-fpm.sock;

}

location ~ ^/phpMyAdmin {

allow 192.168.178.0/24;

allow 192.168.179.0/24;

deny all;

root /var/services/web/;

try_files $uri $uri/ /phpMyAdmin/index.php$is_args$args;

Damit die blau hinterlegten Änderungen auch geschrieben werden, muß nur noch der Webserver der NAS mittels synoservicectl –restart nginx neu gestartet werden.

Mit diesen Änderungen ist es nur noch möglich, phpMyAdmin aus den lokalen Netzen 192.168.178.x und 192.168.179.x aufzurufen, andere IPs werden abgewiesen.